EINE SECURITYLÖSUNG FÜR ALLE ANLÄSSE

Der Schutz des eigenen Netzwerks ist ein fixer Bestandteil eines umfassenden Sicherheitskonzepts. Firewalls stehen an vorderster Stelle und schützen die Infrastruktur vor externen Zugriffen. Mit den Firewall-Lösungen von conova sichern Sie Ihre gesamte Infrastruktur ab, egal ob diese on-premise im Rechenzentrum, in einer Private oder Public Cloud betrieben wird.

Firewalls überwachen und regulieren den Datenverkehr, wehren unerwünschte Zugriffe ab und gewährleisten die Integrität von Netzwerken. Gleichzeitig regeln

Firewalls den Zugriff auf Dienste und Netzwerkressourcen. Mit benutzerdefinierten Sicherheitsrichtlinien werden spezifische Regeln festgelegt, die auf die Bedürfnisse des Unternehmens zugeschnitten sind und ein optimales Sicherheitsniveau gewährleisten.

EINE FULLMANAGED LÖSUNG FÜR JEDES SETUP

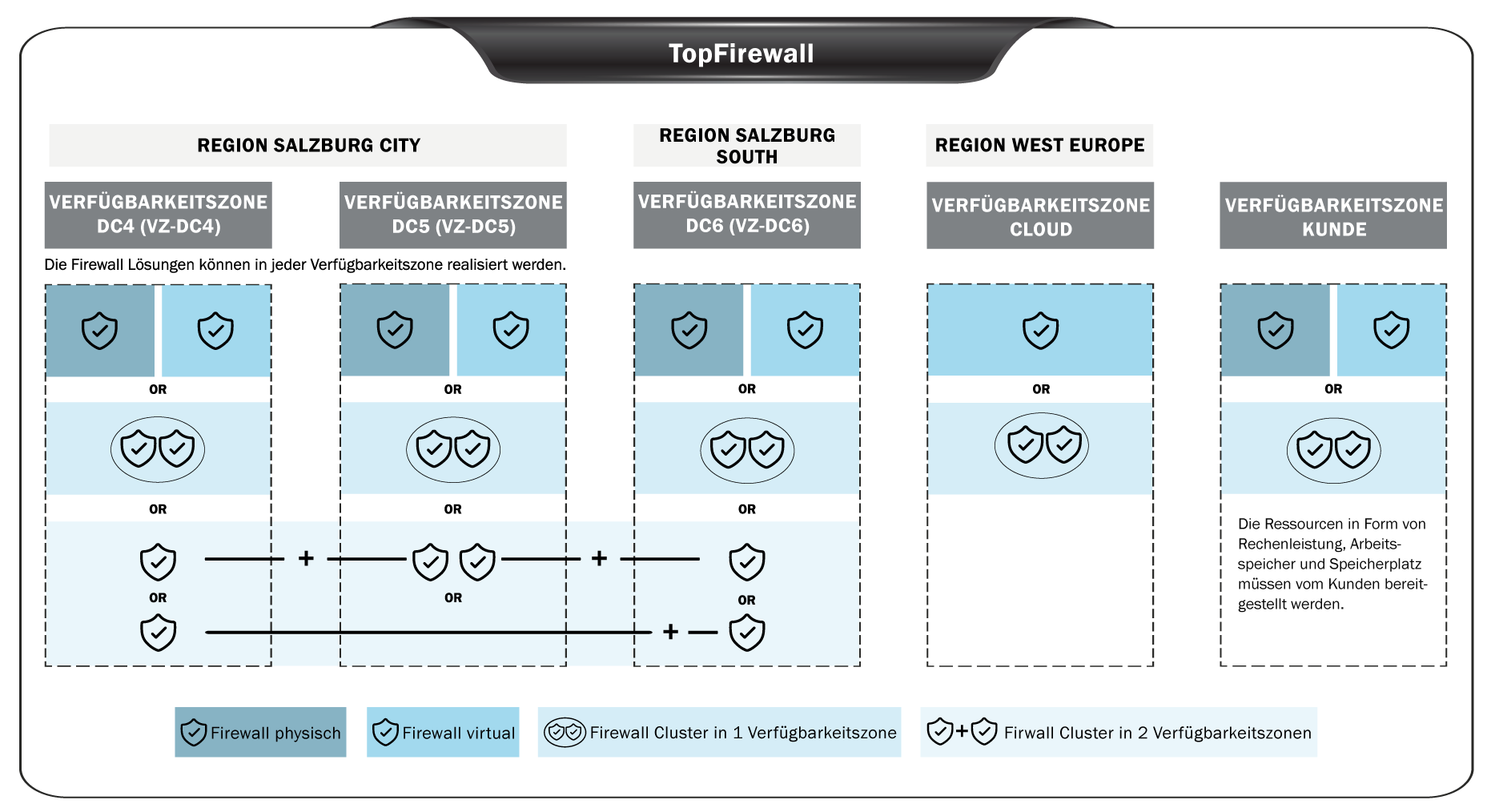

Die TopFirewall von conova ist dabei so vielseitig, dass sie in jedem Anlassfall Schutz bietet, physisch im conova TopHousing oder virtuell beim Einsatz der TopCloud, TopServer Managed VM oder in der Public Cloud. Dabei bestimmen Sie, in welcher Region die Firewall installiert wird, ob sie als Single-Lösung oder als Cluster betrieben wird und ob sie georedundant über mehrere Verfügbarkeitszonen hinweg aktiv ist. Jede Firewall-Lösung wird dabei von unseren zertifizierten Spezialisten für Sie gemanaged. Das bedeutet: Neben dem Basissetup übernehmen wir den Betrieb inklusive Wartung, regelmäßigen Securityupdates, proaktivem Monitoring und Backup.

Sie benötigten detaillierte Informationen oder haben Interesse an einem unverbindlichen Beratungsgespräch, dann senden Sie uns bitte eine kurze Anfrage an sales@conova.com oder benutzen Sie einfach unser Kontaktformular.

DIE EINSATZMÖGLICHKEITEN IM ÜBERBLICK

Wird die Firewall on premise bei conova betrieben, können Sie als Kunde zwischen der Hardware Appliance und einer virtuellen Appliance wählen. Nutzen Sie das conova TopHousing, besteht ebenfalls die Möglichkeit, eine conova TopFirewall bei Ihnen in Ihrem Rack zu installieren oder virtuell zu betreiben.

In Kombination mit einer Private oder Public Cloud

Mit einer managed Firewall by conova können Sie problemlos Ihre conova TopCloud oder Ihre Daten in einer Public Cloud wie Microsoft Azure, Google oder Amazon Cloud schützen.

Supported Firewall

Als conova Kunde bekommen Sie Expertenhilfe bei der Konfiguration, Wartung und Monitoring von kundeneigenen Firewalls. Zudem haben Sie die Möglichkeit Ihre managed Firewalls sowie kundeneigenen Firewalls zentral in einem Management Center zu verwalten.

Web Application Firewall

Web Application Firewalls schützen Apps vor schädlichem Traffic. Bei dieser Security Lösung übernehmen Sie als Kunde die Konfiguration Ihrer Web Application Services. conova stellt zentral die Plattform als Datacenter- oder Cloud-Lösung zur Verfügung.

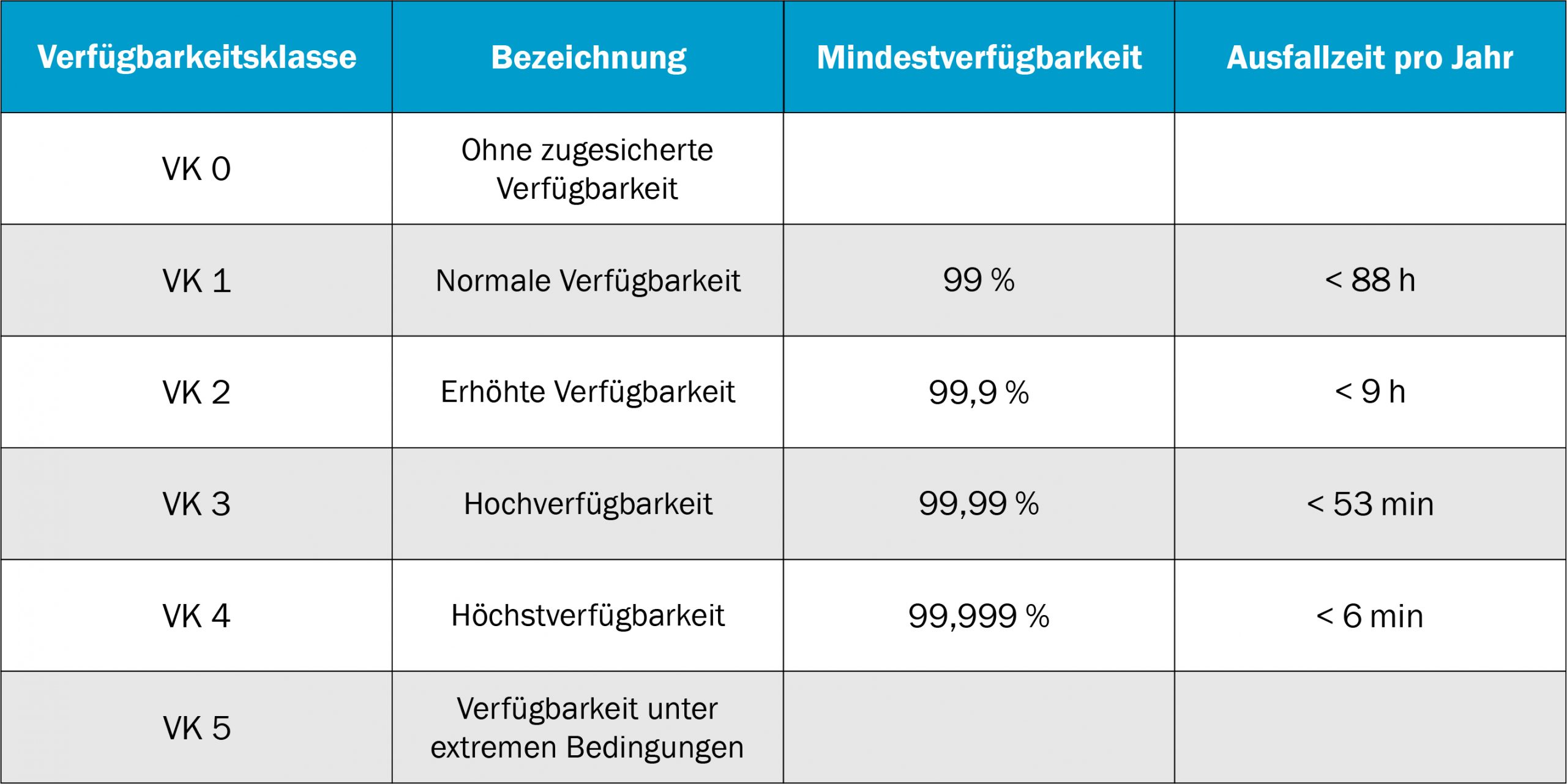

TOPFIREWALL IN UNTERSCHIEDLICHEN VERFÜGBARKEITSZONEN

Die physischen und virtuellen conova TopFirewalls können einzeln oder auch als Cluster in einer Verfügbarkeitszone oder auch georedundant in unterschiedlichen Verfügbarkeitszonen und sogar in unterschiedlichen Regionen eingerichtet werden. Durch die unterschiedlichen Standorte unserer Rechenzentren können Sie als conova Kunde aus unterschiedlichen Verfügbarkeitszonen wählen. Die Datacenter 4 & 5 am Standort Salzburg – Maxglan befinden sich in der Region Salzburg City, die Datacenter 6 & 7 am Standort Hallein in der Region Salzburg South.

MANAGEMENT PLATTFORM

Über eine Management Plattform bekommen Sie Einsicht in alle Ihre managed Firewalls. Sollten Sie Firewalls im Eigenbetrieb besitzen, so besteht die Möglichkeit, diese ebenfalls einzubinden und dort zu verwalten.

Die häufigsten Fragen zum Thema Firewall

Was ist eine Firewall?

Eine Firewall ist ein Sicherheitssystem, das den ein- und ausgehenden Netzwerkverkehr basierend auf vordefinierten Sicherheitsregeln überwacht und steuert. Sie kann als Hardware, Software oder einer Kombination aus beidem implementiert werden.

Warum braucht man eine Firewall?

Eine Firewall steht zwischen internen und externen Netzwerken, wie dem Internet, und schützt die Infrastruktur vor unerlaubten Zugriffen.

Was ist eine managed Firewall?

Bei einer managed Firewall übernehmen Experten wie beispielsweise von conova den Betrieb, die Wartung, das Monitoring und das Backup der Securitylösung.